在数据库领域,提权通常指的是提升数据库用户账户的权限级别,使其能够执行原本受限的操作,如创建数据库、删除表、更新数据等。这种行为通常在数据库管理、维护或安全审计的上下文中被提及。如果未经授权进行提权,这可能会违反法律和道德准则,因为这样的行为可能会被用来进行非法的数据访问或操作。

1. 明确目的:确定提权的具体原因和目标,确保它是为了合法的数据库管理和维护目的。

2. 获取授权:确保有适当的授权和权限来执行提权操作。这可能涉及与数据库管理员或相关部门的沟通。

3. 备份数据:在进行任何提权操作之前,对数据库进行备份,以防万一发生数据丢失或损坏。

4. 限制影响范围:尽量限制提权操作的影响范围,只对必要的用户或账户进行权限提升。

5. 使用安全工具:使用经过验证的安全工具和技术来执行提权操作,以减少安全风险。

6. 监控和审计:在提权过程中和之后,对数据库活动进行监控和审计,以确保合规性和安全性。

7. 记录操作:记录所有提权操作和相关的活动日志,以便于追踪和审计。

8. 恢复权限:一旦提权操作完成,应立即将用户的权限恢复到原始状态,以减少潜在的安全风险。

请注意,以上步骤仅供参考,具体操作应根据实际情况和组织的政策进行。在进行任何提权操作之前,请务必确保你有合法的授权,并且遵守相关的法律法规。

数据库提权:深入解析与防范

数据库作为存储和管理数据的核心系统,其安全性对于任何组织来说都至关重要。随着网络攻击手段的不断升级,数据库提权成为了网络安全领域的一个热点话题。本文将深入解析数据库提权的原理、方法以及防范措施,帮助读者更好地了解这一安全风险。

数据库提权的定义与原理

定义

数据库提权是指攻击者通过某种手段,获取数据库的更高权限,从而实现对数据库的非法控制。这种控制可能包括读取、修改、删除数据,甚至破坏数据库服务。

原理

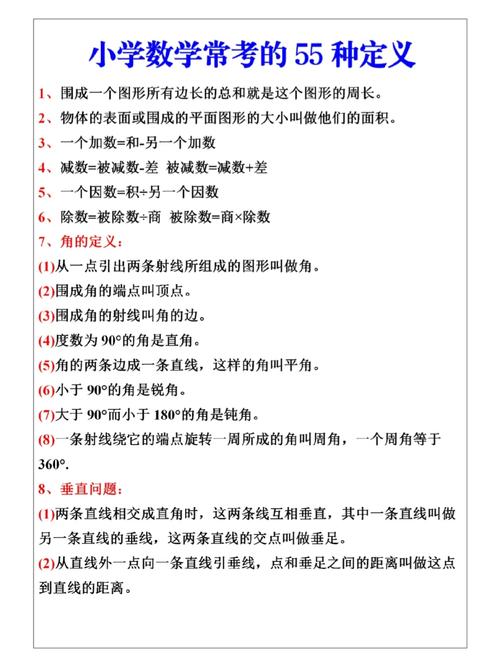

数据库提权的原理主要基于以下几个环节:

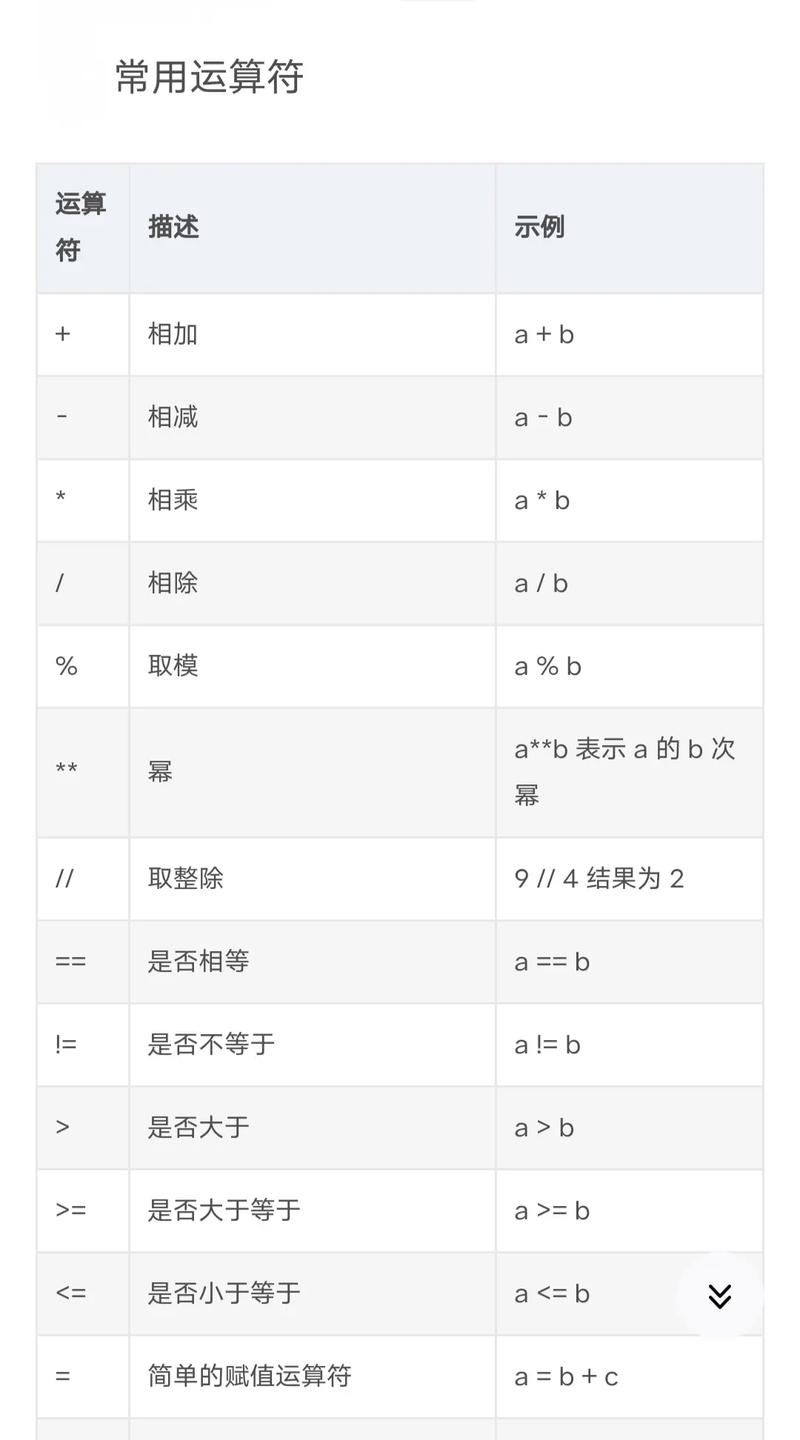

1. 漏洞利用:攻击者利用数据库系统或应用程序中的漏洞,获取低权限的数据库访问权限。

2. 权限提升:通过特定的技术手段,将低权限的数据库用户提升为高权限用户。

3. 数据控制:获取更高权限后,攻击者可以随意操作数据库中的数据。

常见数据库提权方法

SQL注入

SQL注入是数据库提权中最常见的方法之一。攻击者通过在输入字段中注入恶意SQL代码,从而获取数据库的更高权限。

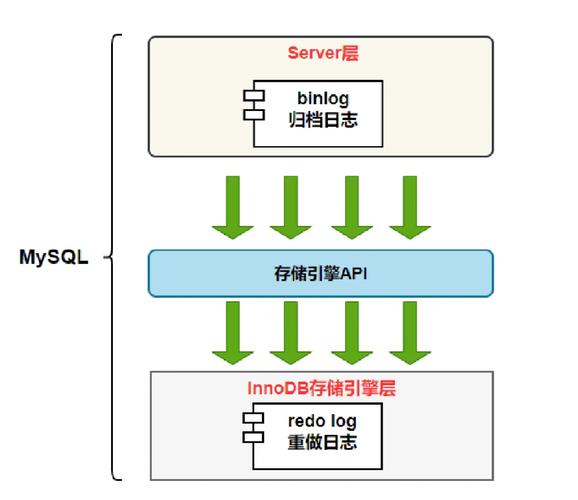

UDF提权

UDF(User-Defined Function)提权是针对MySQL数据库的一种提权方法。攻击者通过创建自定义函数,执行系统命令,从而提升权限。

MOF提权

MOF(Managed Object Format)提权是针对Windows系统下MySQL数据库的一种提权方法。攻击者通过上传MOF文件,利用系统漏洞提升权限。

启动项提权

启动项提权是针对Windows系统下MySQL数据库的一种提权方法。攻击者通过修改MySQL的启动项,使其以管理员权限运行,从而提升权限。

数据库提权的防范措施

加强数据库安全配置

1. 限制数据库访问:仅允许必要的IP地址访问数据库。

2. 使用强密码:为数据库用户设置强密码,并定期更换。

3. 关闭不必要的功能:关闭数据库中不必要的功能,减少攻击面。

定期更新与打补丁

及时更新数据库系统及应用程序,修复已知漏洞,降低被攻击的风险。

使用安全审计工具

使用安全审计工具,实时监控数据库访问行为,及时发现异常情况。

数据备份与恢复

定期备份数据库,以便在数据被破坏时能够及时恢复。

数据库提权是网络安全领域的一个严重威胁。了解数据库提权的原理、方法和防范措施,有助于我们更好地保护数据库安全。在实际应用中,我们需要采取多种措施,从多个层面加强数据库安全防护,确保数据安全。