1. Windows LDAP远程代码执行漏洞(CVE202449113) 概述:绿盟科技CERT监测到Windows LDAP服务存在远程代码执行漏洞。 影响:攻击者可以利用该漏洞执行远程代码。 详情:请参考。

2. Windows轻量级目录访问协议(LDAP)漏洞(CVE202449112) 概述:该漏洞由SafeBreach Labs的研究人员发现,影响Windows LDAP服务。 影响:攻击者可以利用该漏洞执行远程代码。 详情:请参考。

3. Windows TCP/IP IPv6远程拒绝服务/代码执行漏洞(CVE202438063) 概述:微软官方披露的严重安全漏洞,影响Windows 10、Windows 11和Windows Server系统。 影响:攻击者可以利用该漏洞执行远程代码,导致系统崩溃或数据泄露。 详情:请参考。

4. Windows远程桌面授权服务远程代码执行漏洞(CVE202438077) 概述:奇安信安全CERT监测到的漏洞,存在于Windows远程桌面许可管理服务(RDL)中。 影响:攻击者无需任何权限即可实现远程代码执行,获取服务器最高权限。 详情:请参考。

5. Windows CSC提权漏洞(CVE202426229) 概述:该漏洞允许攻击者获取Windows系统上的最高访问级别(SYSTEM权限)。 影响:增加了与该漏洞相关的风险。 详情:请参考。

6. Windows内核模式驱动程序漏洞(CVE202435250) 概述:该漏洞可让攻击者获取Windows中的SYSTEM权限。 影响:在Pwn2Own Vancouver 2024竞赛期间被广泛利用。 详情:请参考。

针对这些漏洞,建议用户尽快安装微软发布的最新安全补丁,以保护系统安全。如果需要进一步的技术支持或修复方法,可以参考相关安全公告和漏洞详情页面。

Windows系统漏洞:揭秘与防范

随着信息技术的飞速发展,操作系统作为计算机的核心组成部分,其安全性日益受到关注。Windows作为全球最广泛使用的操作系统之一,其漏洞问题也备受关注。本文将深入探讨Windows系统漏洞的成因、类型及防范措施,帮助用户提高系统安全性。

一、成因分析

1. 编程错误:在软件开发过程中,由于程序员对编程语言的掌握程度、经验不足或疏忽,可能导致代码中存在漏洞。

2. 设计缺陷:操作系统在设计阶段,可能由于设计理念、架构不合理等原因,导致系统存在潜在的安全隐患。

3. 配置不当:用户在安装、配置操作系统时,可能由于对系统设置不熟悉或误操作,导致系统安全设置不合理,从而引发漏洞。

4. 第三方软件:第三方软件在安装、运行过程中,可能引入恶意代码或漏洞,影响系统安全。

二、类型分类

1. 远程代码执行漏洞:攻击者通过远程攻击,利用系统漏洞执行恶意代码,从而获取系统控制权。

2. 信息泄露漏洞:攻击者通过漏洞获取系统敏感信息,如用户密码、系统配置等。

3. 权限提升漏洞:攻击者利用系统漏洞提升自身权限,从而对系统进行非法操作。

4. 拒绝服务攻击漏洞:攻击者通过漏洞使系统无法正常工作,导致系统瘫痪。

三、防范措施

1. 定期更新:及时安装操作系统和第三方软件的更新补丁,修复已知漏洞。

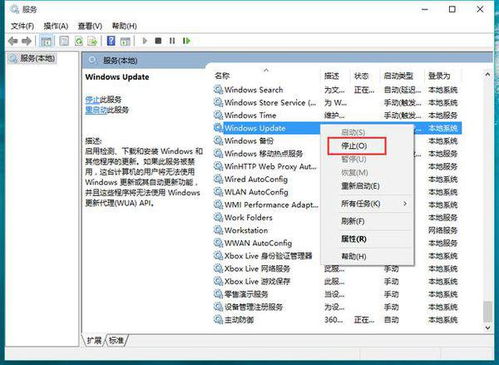

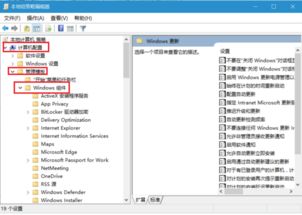

2. 合理配置:根据实际需求,合理配置系统安全设置,如关闭不必要的功能、服务,设置强密码等。

3. 使用杀毒软件:安装并定期更新杀毒软件,对系统进行实时监控,防止恶意软件入侵。

4. 安全意识:提高安全意识,不随意下载、运行未知来源的软件,不点击可疑链接。

5. 系统备份:定期备份系统数据,以便在系统遭受攻击后,能够快速恢复。

随着网络安全形势的日益严峻,Windows系统漏洞问题不容忽视。通过深入了解漏洞成因、类型及防范措施,用户可以更好地保护自己的系统安全。未来,随着技术的不断发展,操作系统漏洞问题将更加复杂,因此,我们需要不断提高安全意识,加强防范措施,共同维护网络安全。